通常のITセキュリティ慣行では、USBキーなどの日常的なデバイスからシステムに侵入する悪意のある攻撃からユーザーを保護できない場合があります。 シャッターストック

あなたがビジネスを営むなら、おそらくITセキュリティを心配しているでしょう。 たぶん、あなたはウイルス対策ソフトウェア、ファイアウォール、定期的なシステム更新に投資するでしょう。

残念ながら、これらの手段は、日常のデバイスを介してシステムに侵入する悪意のある攻撃からユーザーを保護しない可能性があります。

10月の24thの金曜日の夕方、2008リチャードC.シェーファーJr、NSAの最高のコンピューターシステム保護オフィサーは、補佐官がメモを渡すと、ブッシュ米大統領とブリーフィングを行っていました。 メモは簡潔で要点です。 ハッキングされていました。

どうやってそうなった? 犯人は単純なUSBでした。

USBサプライチェーン攻撃

分類された軍事システムが外部ネットワークに接続されていないため、攻撃は予想外でした。 ソースは、USBキーにロードされたワームに分離されました。 地元のインターネットキオスクから購入した.

これは、組織のサプライチェーンで最も安全性の低い要素に焦点を当てたサプライチェーン攻撃の例です。

米軍はすぐに移動しました 現場でのUSBドライブの禁止。 数年後、米国は同じ戦術を使用して、現在吹き替えられている攻撃でイランの核兵器プログラムを破り、混乱させるでしょう Stuxnetは.

教訓は明らかです。USBドライブをシステムに接続する場合、どこから来たのか、何が入っているのかをしっかり確認する必要があります。

サプライヤーがUSBスティックに秘密のペイロードを取得できる場合、USBが適切な選択となる安全な期間はありません。 たとえば、現在密かに小さなコンピューターであるUSBスティックを購入することができます。USBスティックを挿入すると、マシンのウィンドウが開き、再生されます。 デススターマーチ.

これは、サプライチェーン攻撃の一種です。 他の種類は何ですか?

ネットワークサプライチェーン攻撃

コンピューターユーザーは、すべての情報をネットワークに保存し、資産を1か所に集中させる傾向が高まっています。 このシナリオでは、1台のコンピューターが侵害された場合、システム全体が攻撃者に開かれます。

組織で使用されている電話会議を検討してください。 このネットワーク対応の電話には、攻撃者が次のことができるように組み込まれた障害があったとします 付近の会話を聞く。 これが現実でした シスコの一般的なIP電話の2012バージョン以上が影響を受けた16。 シスコは、電話用のパッチをリリースしました。これは、ほとんどの企業のITセキュリティ部門がインストールできます。

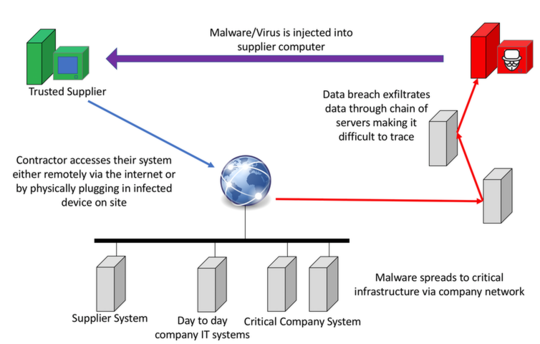

ネットワークサプライチェーン攻撃の基本モデルは、相互接続されたシステムが組織内でどのように脆弱であるかを示しています。 著者提供

2017では、病院グレードの食器洗い機のブランドが、 組み込みの安全でないWebサーバー。 病院の場合、このような脆弱性によって侵害される可能性のある個人データと専門機器が大量にあります。 パッチは最終的にリリースされましたが、それをアップロードするには専門のサービス技術者が必要でした。

サプライチェーン攻撃は、最近、北朝鮮のミサイルプログラムの悲惨な失敗率に関係しています。 デビッド・ケネディのビデオで インサイダー、以前に米国がサイバーを使用して核プログラムを混乱させてきた方法について説明します。 彼らがまだこの能力を持っているなら、彼らはそれを秘密にしておきたいと思うかもしれません。 この場合、北朝鮮の多数の失敗の1つは、そのようなサイバー兵器のテストであった可能性があります。

企業が自らを守る5つの方法

これらすべてから身を守るには、基本的なサイバー衛生プロセスを設定して、ビジネスが感染しないようにする必要があります。

-

優れたウイルス対策ソフトウェアを購入してインストールし、保護モードで実行して、マシン上のすべてをスキャンします。 はい、 Macでさえウイルスに感染する

-

ネットワーク上のユーザーを監視し、USBなどの信頼できないデバイスの使用を避け、システム全体のポリシーとして管理者に自動実行をブロックさせます

-

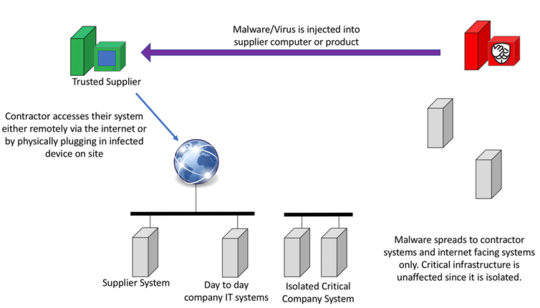

ネットワークを分離します。 重要なプラントインフラストラクチャがありますか? 日常のネットワーク、一般向けネットワーク、ゲストアクセスネットワークと同じネットワーク上に置かないでください。

-

定期的に更新してください。 最新の最大の問題について心配する必要はありません。システムの既知の脆弱性にパッチを当ててください– 特に1980からのその

-

ソフトウェアと労働の支払い。 製品の代金を払っていない場合は、誰かが代金を払っています as 製品。

重要なインフラストラクチャを、インターネットに面したネットワークやサプライヤが利用可能なネットワークから分離することにより、一定レベルの保護を提供できます。 ただし、一部の攻撃では、この「エアギャップ」を埋めることができます。 著者提供

サイバー意識は非常に重要です

最後に、 サイバー復元力を最大化 組織内の全員をトレーニングして、新しいスキルを学びます。 ただし、トレーニングが機能しているかどうかをテストすることが重要です。 セキュリティの専門家と一緒に実際の演習を使用して、組織を調べ、それらのスキルを練習し、改善する必要がある場所を見つけます。

インターネットへの接続の価格は、攻撃に対して脆弱であるということです。 しかし、すでに示したように、スタンドアロンシステムでさえ安全ではありません。 セキュリティに対する慎重な実践と思慮深いアプローチにより、ビジネスや職場の保護を強化できます。![]()

著者について

リチャード・マシューズ博士候補 アデレード大学 オーストラリアのスマートシティコンソーシアムの准教授兼ディレクターであるニックフォークナー、 アデレード大学

この記事はから再公開されます 会話 クリエイティブコモンズライセンスの下で 読む 原著.